解決方案需求

數(shù)字化轉(zhuǎn)型正在成為社會(huì)發(fā)展的新常態(tài),智能AI技術(shù)、大數(shù)據(jù)和5G網(wǎng)絡(luò)新技術(shù)將推動(dòng)社會(huì)各行各業(yè)邁入數(shù)字新基建的新時(shí)代,構(gòu)建一套完美的解決方案方能揚(yáng)帆領(lǐng)航。

了解更多了解更多

在數(shù)周內(nèi)實(shí)現(xiàn)新技術(shù)的發(fā)布

管理廠商來(lái)降低成本

快速發(fā)現(xiàn)和解決問(wèn)題

以前瞻方式發(fā)現(xiàn)和解決漏洞

發(fā)現(xiàn)我們的咨詢和產(chǎn)品服務(wù)

發(fā)現(xiàn)我們的咨詢和產(chǎn)品服務(wù)

在數(shù)周內(nèi)實(shí)現(xiàn)新技術(shù)的發(fā)布

管理廠商來(lái)降低成本

快速發(fā)現(xiàn)和解決問(wèn)題

以前瞻方式發(fā)現(xiàn)和解決漏洞

發(fā)現(xiàn)我們的咨詢和產(chǎn)品服務(wù)

發(fā)現(xiàn)我們的咨詢和產(chǎn)品服務(wù)

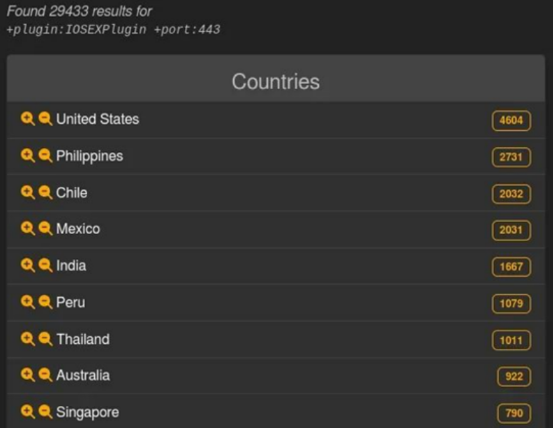

LeakIX針對(duì)在線暴露思科IOS XE設(shè)備的搜索結(jié)果

LeakIX針對(duì)在線暴露思科IOS XE設(shè)備的搜索結(jié)果